Una historia muy real como la vida misma…

Hola, buenas tardes a todos, aquí Jevi (Acrónimo de Jesús Vila), escribiendo una entrada del nuevo Blog que he creado para las colaboraciones que realizo en varios colegios de la provincia.

Agradecer de antemano a todos los consejos rectores, por dejarme publicar en sus webs estos tips de ciberseguridad o de como manejarnos con las TICS. En resumen, acercar a todo el mundo las nuevas tecnologías y que se pueda defender el máximo de personas posibles con ellas. Desde los más peques hasta los más mayores como nuestros abuelos.

Espero que no os aburra y que sirvan de pequeñas guías para protegernos con ellos en la red.

En esta nueva entrada os voy a contar una pequeña historia para que seáis conscientes de que es lo que hay en Internet sobre nosotros y como se puede utilizar a favor, o en nuestra contra, dependiendo del uso que hagamos de ello. Así le podremos poner remedio y saber que es lo que tenemos que hacer para que no nos ocurra algo como lo que voy a narrar a continuación.

La fuente es un hilo de Twitter muy bien llevado por un aficionado como yo a la ciberseguridad, no pongo su nombre, pues no lo recuerdo. (Si lees esto me lo indicas y te hago la mención correspondiente).

Aviso que esto lo explico de modo didáctico, no haciéndome responsable del mal uso que alguien en particular pueda hacer de esta información.

Un ticket de compra y un motivo, una historia real como la vida misma.

Eres escoria. Te crees mejor que nadie, pero te has cruzado con quién no debías y no te has dado ni cuenta.

En el arte de la guerra, el más poderoso es quien utiliza a su enemigo para derrotarlo. Sé que clase de persona eres y tengo toda la información para demostrarlo.

A partir de este momento, comienza la cuenta atrás. Iré detallando, punto por punto, cómo sé todo de ti y notarás la presión, el miedo; lo mismo que me hiciste a mí en la carretera.

Espero que esto se haga tan viral que tu vergüenza se vuelva más grande que tu falta de ética.

La historia comienza con un acto de irresponsabilidad.

Estuviste a punto de arrollarme por no respetar las distancias, pudiste preocuparte, disculparte, pero ibas con tus colegas y preferiste mostrar lo capullo que eres. ¡Qué seguro te sientes en el coche!, ¿verdad?

Te seguí. Y cuando ibas a aparcar, vi que erais cuatro y, aunque las ganas de justicia me podían, acercarme era arriesgarme a empeorar la situación.

Eso sí, cometiste un error…

Al igual que eres irresponsable en la carretera, lo eres para recoger tu basura.

Te ibas a disfrutar de la pizza con tus colegas, pero el ticket te sobraba.

El coche que quede limpio pero la calle que la limpien otros…

Fotografié el coche y recogí el ticket.

Eres tan iluso, vives en tu burbuja que ni te das cuenta de que cualquiera te puede hundir.

Un simple trozo de papel…

Ahí estaba, tenía tu número de móvil y seguro que ni te habías dado ni cuenta nunca. Es lo que tiene pedir por internet para recoger, ¿eh?

Guardé tu número en mi agenda, por supuesto con un nombre acorde a su dueño (capullo). Una vez añadido tu contacto, simplemente con ir a whatsapp, ya tenía tu foto de perfil. La guardé en la galería y esperé a llegar a casa.

¿Sabes toda la información que se puede obtener con un simple móvil? Por supuesto, crees que si no lo pones públicamente en redes sociales tienes todo bajo control, pero tenía tu imagen de perfil.

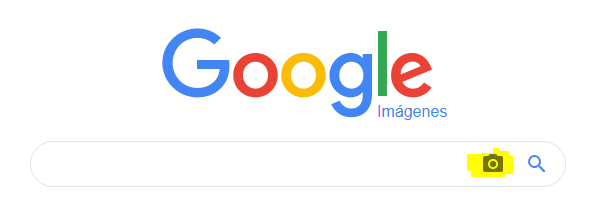

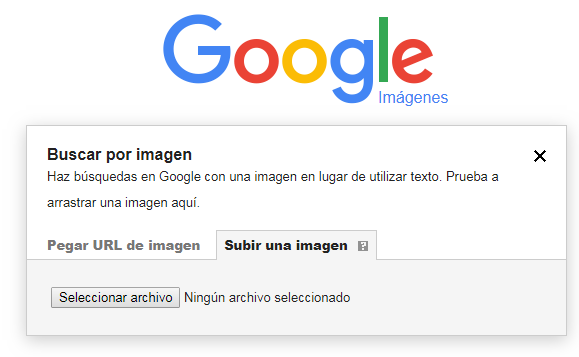

Desde Google imágenes, es fácil añadir una imagen y hacer una búsqueda relacionada.

Parece que encontrar tu perfil de Facebook y en otras redes no es tan complicado, ¿no?

Ahora es un proceso de investigación que tú me has puesto fácil. Fotos y comentarios públicos… Dime con quien andas y te diré cómo eres (y lo que te gusta). Me esperaba un poco más de ti…

Nombres de amigos, chicas con las que te rodeas ¿pillas por dónde voy? Claro que no, no lo hiciste. Sólo tuve que crearme un perfil falso, fotos sugerentes buscadas por la red y te tenía aceptando mi solicitud de amistad. Cómo son las hormonas, ¿eh?

Una pizca de intriga, un “te he visto saliendo por ahí”, una descripción de tus amigos, tu coche y te tenía contándome lo que quería. No es nada raro que una chica con la que flirteas ronde tu edad (pública en tu perfil) o lo compatibles que podéis ser en gustos.

Mientras insistías durante un par de días en conocer a la chica misteriosa. Tenía tu contacto de Facebook Messenger agregado, tu nombre completo real y datos muy interesantes sobre ti. Mascotas, gustos, familiares…

Una nueva búsqueda en Google con tu nombre completo, me dio tu perfil de búsqueda de empleo (lo siento, no estás seleccionado). Claro, no hay que perder oportunidad para que te puedan contactar, así que ahí estaba, públicamente, tu dirección de Gmail.

¿Ves por dónde voy?

Imaginemos que, probando una combinación de datos (fecha de nacimiento, mascota, la matrícula de tu coche) tuviese acceso a tu email.

Google te notificaría con una alerta de seguridad, aunque podía intentar borrarla al conseguir el acceso.

Había un problema, al acceder desde un dispositivo diferente, seguramente Google me bloquearía o pediría una confirmación desde el smartphone.

Pero tenía tu nombre completo, y como eres muy moderno -que pides comida por internet- valoras a ciertos locales en Google Maps.

Echar un vistazo y descubrir los que más te gustan no es difícil.

Imagina que hubieses recibido un email de uno de esos locales favoritos, con una gran oferta para descargar. Por qué desaprovecharla, ¿no?

¿Sabes lo sencillo que es encontrar malware de control remoto por internet? Un click y, aunque no tuvieses las contraseñas guardadas en el navegador (porque no las tienes ¿no? 😉), tendría acceso a tu vida desde tu propio equipo.

Claro, solo estamos imaginando…

A lo mejor no tienes contraseñas guardadas en el navegador…

Podría pasar tiempo espiando y recogiendo datos… pero ese, no es el objetivo.

¿Para qué tanto trabajo? Puedo acceder a https://myaccount.google.com/ y ver las contraseñas guardadas ahí. ¿Quién cierra la sesión en casa?

Seguramente ahora has ido al enlace y no conocías toda la información que tienes ahí. Puede que, entonces, a partir de ahora, también te merezca la pena conocer la verificación en dos pasos.

Pero, eso no te enseña ninguna lección. No me recompensa.

¿Enviar emails o mensajes a ciertas personas suplantando tu identidad? Podrías negarlo en persona. Como mucho, se crea algún conflicto personal.

Podría entrar en Google Maps con la misma sesión y acceder a tú cronología, habría un historial completo de tus rutas diarias.

Piénsalo. A dónde fuiste, a qué hora e, incluso, la rutina que sigues semanalmente.

Qué irónico, podría buscar el día en que casi me atropellas, cuadrarlo con mi cronología y usarlo como prueba. Pero los dos sabemos que la justicia no funciona así. Recoger esos datos es delito, pero si hay sangre y lesiones por medio se tendrían en cuenta.

¿Nervioso? ¿Te suenan las cosas que he dicho hasta ahora? ¿Seré yo? Te sacaré de dudas.

Con un “supuesto” acceso remoto a tu equipo, también tendría acceso a todos tus documentos; fotos personales de tu pareja; ¿recuerdas lo fácil que es encontrar a gente a través de una imagen?

Tu mascota, trabajos y documentos escaneados…

Imagina que, ahora mismo, mientras lees esto fuera de casa, se ejecutase un malware criptográfico que cifre todo tu equipo. Sería una tragedia, ¿verdad? Seguro que no sabes ni de qué te hablo…

Sé lo que estás pensando…

Si tiene acceso a mi actividad y a mi cronología, sabe desde dónde estoy leyendo esto ahora mismo. Podría incluso contactar con mi novia y enviarle las conversaciones con la misteriosa chica del chat antes de que pueda hacer nada…

Pudiste arruinarme la vida con un coche, yo sólo necesité un ticket y un motivo.

Cómo podéis ver, con que poca cosa se puede ir tirando de un hilo, estas técnicas de investigación se denominan técnicas OSINT Y SOCMINT, son empleadas por nuestras FCSE y se basan en recopilar información de fuentes abiertas, es decir información que está al alcance de cualquiera en internet, realizar informes y presentárselos a un Juez.

Vaya mi reconocimientos a nuestras FCSE pues tenemos la mejor policía del mundo y no es por casualidad.

Espero que os haya gustado el artículo, me despido hasta la próxima y espero que os sirva para que analicéis vuestros comportamientos en la red y procuréis evitar la mayoría de fallos que tuvo esta persona del coche para, que de haberlo querido, le podía haber costado un gran disgusto…

Pido disculpas por si la web aún no está completamente operativa, espero tenerla ya completa más adelante y que os sirva de referente en todo lo relacionado con la formación, ciberseguridad y manejo de las nuevas tecnologías.

Si deseáis podéis dejarme dudas y preguntas en comentarios, así como consejos y gustos vuestros para que toque algún tema en especial, cosa que haré con mucho gusto.

Saludos y hasta la próxima.

Atte: Jevi – Jesús Vila Arsenal. Técnico en Seguridad Informática y Cibercooperante de manera altruista del INCIBE.